Todas las crisis tienden a sacar a la luz vulnerabilidades y acelerar la transformación. Tras la crisis de COVID, somos conscientes de más posibles amenazas para la infraestructura operativa y tecnológica, mientras el mundo se vuelve cada vez más digital y remoto.

Las causas profundas han ido quedando expuestas a medida que la tecnología, la globalización, la evolución demográfica y la escasez de recursos han seguido dando forma a las sociedades y economías de todo el mundo.

Dejando a un lado la invasión rusa de Ucrania, la inseguridad se está convirtiendo en la nueva normalidad. En este mundo VICA (de volatilidad, incertidumbre, complejidad y ambigüedad), los riesgos informáticos están emergiendo como una gran amenaza, y los estados están dedicando gran parte de sus recursos a proteger a su población y su riqueza.

El sabotaje a gran escala de redes, sistemas y actividades informatizados, comúnmente conocido como «cibergedón», evoca una imagen de miedo, pérdida de control e inevitabilidad. Y realmente es bastante aterrador.

En un mundo cada vez más conectado, hay más posibilidades que agentes no deseados se infiltren y tomen el control de las centrales nucleares, las redes eléctricas y los semáforos, y puede ser que hasta de las elecciones democráticas y los referéndums. Y a medida que crezca el número de estas conexiones debido a avances tecnológicos como el Internet de las cosas (IoT), aumentarán las posibilidades de que casi cualquier aparato pueda ser hackeado, desde las bases de datos de los gobiernos hasta su nevera o su microondas.

La magnitud del desafío que esto supone para el sector de la ciberseguridad es significativa. Solo hay que tener en cuenta lo ocurrido en 2013. En una tarde cualquiera de abril, un solo operador hizo ping a todo Internet, o lo que es lo mismo, a todos y cada uno de los 3700 millones de ordenadores y dispositivos conectados en fábricas, instalaciones y oficinas del mundo.

El ping reveló unos 114.000 sistemas de control de fabricación vulnerables a ataques, a unos 13 000 de los cuales se podía acceder sin introducir ni una sola contraseña. Este incidente sirvió al menos como aviso para el sector de la ciberseguridad.

Un ejemplo más reciente estuvo protagonizado por un grupo de hackers que se hizo con los datos de las cámaras de seguridad recopilados por las empresas de Silicon Valley, y que les dieron acceso a las imágenes en directo de 150.000 cámaras de vigilancia de hospitales, empresas, comisarías de policía, cárceles y centros educativos. Entre las empresas cuyas imágenes salieron a la luz estaba el fabricante de coches Tesla.

Algunas de las cámaras utilizaban tecnología de reconocimiento facial para identificar y clasificar a las personas grabadas. Uno de los vídeos mostraba incluso a agentes de una comisaría de policía de Stoughton, Wisconsin, interrogando a un hombre esposado.

A medida que va avanzando la tecnología, cada vez más organizaciones están abandonando los sistemas de tecnología operativa (TO) aislados y controlados manualmente en favor de un entorno en el que los procesos físicos se controlan con equipos de tecnología de la información (TI) complejos e interconectados.

Por expresarlo de una manera más sencilla, a medida que cada vez más dispositivos se vuelven «inteligentes» gracias a la conectividad inalámbrica, los sistemas TO que antes requerían una manipulación directa —como ajustar una válvula o pulsar un interruptor— se pueden controlar de forma remota. Y muchos de estos sistemas de TO están pasando a formar parte de la infraestructura crítica de las organizaciones.

Tomemos el ejemplo de la NASA, la Administración Nacional de Aeronáutica y el Espacio de los Estados Unidos. Sus sistemas de TO se utilizan para probar los sistemas de propulsión de los cohetes, controlar y comunicarse con las naves espaciales, y operar las instalaciones de apoyo en tierra. También están asociados a la energía eléctrica, los sistemas de calefacción y refrigeración y otras infraestructuras de apoyo.

Aunque la convergencia de la TI y la TO puede conducir a ahorros de costes y otras eficiencias, también hace que los sistemas de TO sean potencialmente vulnerables a los tipos de problemas de seguridad más comunes en los sistemas de TI, incluyendo los ataques de los hackers[1].

En resumen, la integración de la TO con la TI va a tener un gran impacto en la estructura de la red y va a obligar a las empresas a pensar en una forma más eficaz de proteger su red. Con el aumento del número de dispositivos conectados, la superficie del ataque va a aumentar enormemente, y cualquier nuevo dispositivo conectado se va a convertir en un punto de entrada para los atacantes.

Si tenemos en cuenta cómo las empresas y los gobiernos ya se han ido adaptando a los avances tecnológicos y el progreso social, vemos que hay muchas oportunidades que surgen de la revolución industrial impulsada por la tecnología digital.

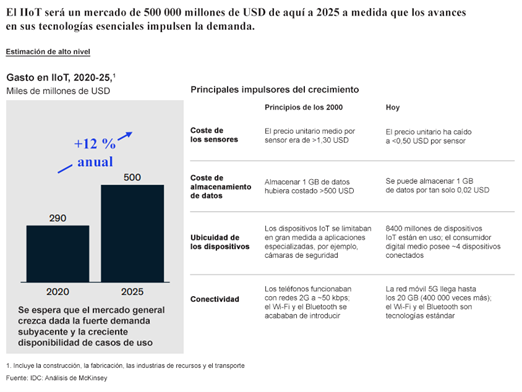

Catalizadores como el 5G representan un salto cuantitativo en cuanto a capacidad para la economía conectada, liberando todo el potencial del Internet de las Cosas (IoT) al ser capaz de conectar cualquier aparato, desde maquinaria industrial a electrodomésticos, con una velocidad y una capacidad sin precedentes. McKinsey estima que el mercado del Internet de las Cosas Industrial (IIoT) va a crecer un 12 % anual de aquí a 2025, alcanzando un tamaño de mercado de 500 000 millones de USD[2].

Aun así, es difícil apreciar la oportunidad en toda su escala —después de todo, todavía se encuentra en sus primeras etapas, y muy pocas empresas informan sobre la TO o tienen soluciones de TO dedicadas.

De hecho, conectar un aparato operativo a una red es igual que conectar cualquier dispositivo. A la arquitectura de “confianza cero” —o sea, el enfoque de diseño que asume que no se debe confiar en los dispositivos por defecto— no se preocupa por el tipo de dispositivo que se conecte a la red. Lo que importa es la identidad que haya detrás del dispositivo.

Estamos entrando claramente en una nueva fase de la evolución de la ciberseguridad. Sin embargo, los factores que favorecen esta evolución —la digitalización, la innovación, la regulación y la globalización— siguen siendo en gran medida los mismos.

Lo que es diferente, sin embargo, es el ritmo al que estos factores pueden acelerar o interrumpir el crecimiento de los mercados y las empresas. Siempre va a haber compañías que pierdan la siguiente oportunidad y pasen de innovadores a proveedores de sistemas heredados —la famosa “trampa tecnológica” en la que han caído muchas empresas como Kodak o Nokia.

Además, el paso de la seguridad informática basada en el perímetro a la nube ha traído consigo unos desafíos y unas tecnologías asociadas completamente diferentes. Para el inversor inteligente, es fundamental mantenerse al tanto de las últimas innovaciones y tener curiosidad por saber hacia dónde se dirige la ciberseguridad.

Las transformaciones en la manera de trabajar y conectarse originadas por la crisis de COVID han acelerado el ritmo del cambio y agravado los desafíos a los que nos enfrentamos. Las empresas y los gobiernos tienen por lo tanto un papel muy importante a la hora de cerrar la brecha de ciberseguridad de la infraestructura crítica; y tienen que hacerlo rápido.

Por supuesto, una vez que se cierre la brecha de ciberseguridad de la infraestructura crítica, la naturaleza del sector significa que ya surgirá otra superficie en algún otro lugar del ciberespacio. Esto hace de la ciberseguridad —como la seguridad de los gobiernos, los individuos y las empresas a un nivel más general— sea un tema constante en nuestras vidas y en nuestras inversiones.

Tribuna de John Barker, redactor de finanzas sénior de Natixis IM.

Descubra cómo puede invertir en estos temas >>>

[1] Fuente: https://oig.nasa.gov/audits/reports/FY17/IG-17-011.pdf

[2] Fuente: https://www.mckinsey.com/~/media/mckinsey/business%20functions/mckinsey%20digital/our%20insights/a%20manufacturers%20guide%20to

%20generating%20value%20at%20scale%20with%20iiot/leveraging-industrial-iot-and-advanced-technologies-for-digital-transformation.pdf

[GLOSARIO]

5G: El 5G es la quinta generación del estándar tecnológico para redes móviles de banda ancha, que las empresas de telefonía móvil empezaron a desplegar por todo el mundo en 2019 y es el sucesor previsto de las redes 4G, que proporcionan conectividad a la mayoría de los móviles actuales.

Internet de las cosas (IoT): El término Internet de las Cosas describe la red de objetos físicos

—es decir, las cosas— que cuentan con sensores, software y otras tecnologías que se conectan a

—o intercambian datos con— otros dispositivos y sistemas a través de Internet.

Internet de las cosas industrial (IIoT): Se refiere a los sensores, instrumentos y otros dispositivos conectados en red con las aplicaciones industriales informatizadas, incluyendo las de fabricación y las de gestión de la energía.

Tecnología operativa (TO): Hardware y software que detectan o llevan a cabo cambios mediante la supervisión y/o control directos de equipos, activos, procesos y eventos industriales.

Confianza cero: Un enfoque para el diseño y la implementación de sistemas de TI. La idea principal detrás de la confianza cero es que no se debe confiar en los dispositivos por defecto, incluso aunque estén conectados a una red corporativa administrada y hayan sido previamente verificados.

Este documento está dirigido exclusivamente a inversores profesionales y se facilita únicamente con fines informativos, por lo que no debe interpretarse como asesoramiento en materia de inversión. Los puntos de vista y opiniones expresados se refieren a la fecha indicada y pueden cambiar en función del mercado y otras condiciones. No existe garantía alguna de que la evolución se produzca según lo previsto. Material facilitado por Natixis Investment Managers International S.A., Sucursal en España, Serrano n°90, 6ª Planta, 28006 Madrid, España. Natixis Investment Managers International S.A., Sucursal en España está autorizada y supervisada por la Comisión Nacional del Mercado de Valores (CNMV) en relación con sus actividades en España, y por la Comissão do Mercado de Valores Mobiliários (CMVM) en relación con sus actividades en Portugal.